Paris – Le secteur de la défense français est en état d'alerte. Naval Group, le géant de l'industrie navale militaire et l'un des piliers de la souve

Paris – Le secteur de la défense français est en état d’alerte. Naval Group, le géant de l’industrie navale militaire et l’un des piliers de la souveraineté nationale, est la cible d’une cyberattaque aux contours encore flous mais aux implications potentiellement critiques. Depuis le 22 juillet 2025, un acteur malveillant se cachant derrière le pseudonyme « Neferpitou » affirme avoir exfiltré une quantité massive de données et a commencé à en publier des extraits sur le dark web. (source : https://www.letelegramme.fr/economie/naval-group-cible-par-une-cyberattaque-des-donnees-sensibles-ont-elles-fuite-6863845.php).

Si la direction de Naval Group évoque une « attaque réputationnelle » et assure qu’aucune intrusion dans ses systèmes n’a été détectée, les informations publiées par le journal Le Télégramme confirment qu’une fuite de données a bien eu lieu. Cette dissonance entre le discours officiel et les faits avérés soulève des questions cruciales sur la nature de l’attaque et, plus globalement, sur la sécurité des infrastructures les plus stratégiques du pays. L’incident met en lumière une réalité glaçante : à l’ère numérique, le champ de bataille s’est déplacé vers le logiciel.

Anatomie d’une attaque sans rançon

Le mode opératoire de l’attaquant a de quoi déconcerter. Après avoir revendiqué le piratage, « Neferpitou » a posé un ultimatum de 72 heures, non pas pour une rançon, mais pour que l’entreprise entre en contact avec lui. Face au silence de Naval Group, il a mis sa menace à exécution en publiant 19 Go de données en deux temps. Ce chiffre, bien que conséquent, est loin du téraoctet de données qu’il prétend détenir. L’absence de demande financière est l’élément le plus troublant. Contrairement aux attaques de rançongiciels classiques, le mobile ici semble être autre : espionnage industriel, déstabilisation géopolitique, ou pure démonstration de force visant à nuire à la réputation d’un fleuron technologique. Cette tactique suggère une attaque sophistiquée, potentiellement menée par un acteur étatique ou un groupe très organisé (APT – Advanced Persistent Threat).

La vulnérabilité logicielle, porte d’entrée des systèmes critiques

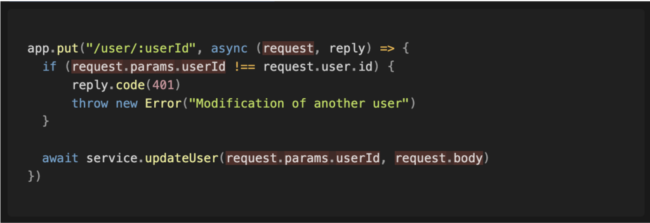

Comment une telle intrusion, si elle est avérée, a-t-elle pu se produire au sein d’une organisation aussi sécurisée que Naval Group ? Si de multiples vecteurs sont possibles, les experts s’accordent sur un point : la complexité des systèmes d’information modernes crée une surface d’attaque immense. Des systèmes de navigation des sous-marins aux logiciels de gestion de la chaîne logistique, en passant par les plateformes de communication sécurisées, tout repose sur des millions de lignes de code. Chacune de ces lignes est une potentielle porte d’entrée si elle contient une faille, une erreur ou une dépendance obsolète. L’attaquant n’a besoin que d’une seule fissure pour s’infiltrer.

C’est sur ce point précis que l’analyse d’experts en cybersécurité prend tout son sens. « Nous assistons à une complexification des menaces. Au-delà des rançongiciels, des attaques visent à déstabiliser ou à exfiltrer des données stratégiques sur le long terme. Dans ce contexte, la moindre faille dans un logiciel, même un outil de gestion interne, peut devenir un point d’entrée pour une attaque d’envergure », prévient Yev YANOVICH, CEO de l’agence web Incrona. « La demande pour des audits de code sur des systèmes critiques est en hausse exponentielle, car l’intégrité logicielle est désormais synonyme de souveraineté. »

L’audit de code, une nécessité stratégique pour la défense

L’incident de Naval Group démontre que la sécurité périmétrique (pare-feux, antivirus) ne suffit plus. La défense doit se situer au niveau le plus fondamental : celui du code lui-même. Un audit de code source, mené par des spécialistes, permet de disséquer une application pour y trouver les vulnérabilités avant qu’elles ne soient exploitées. Ce processus rigoureux, qui allie la puissance des outils d’analyse automatisée à la finesse de l’analyse manuelle par un expert, est la seule manière de s’assurer qu’un logiciel ne contient pas de « bombe à retardement ». Pour un acteur de la défense, garantir la sécurité de son code n’est pas seulement une question de protection des données, c’est une question de sécurité nationale. Cela garantit l’intégrité des systèmes d’armes, la confidentialité des communications et la fiabilité des opérations.

Cet événement doit agir comme un signal d’alarme pour l’ensemble de l’écosystème de la défense et des Opérateurs d’Importance Vitale (OIV). La maîtrise de la sécurité logicielle n’est plus une option technique, mais un impératif stratégique. Investir dans la validation et la sécurisation du code source est aussi crucial que de blindervos navires. Dans la cyberguerre moderne, le premier rempart est un code propre, robuste et audité.

COMMENTAIRES